La Firma Electrónica surge de la necesidad de las organizaciones de reducir sus costos e incrementar la seguridad de sus procesos internos, a través del uso de medios electrónicos que permita agilizar los procesos, reducir los tiempos y evitar el uso de papel.

En términos de la propia ley, la Firma Electrónica Certificada «Es aquella que ha sido expedida por la Autoridad Certificadora, consistente en el conjunto de datos electrónicos integrados o asociados al Mensaje de Datos, que permite asegurar la integridad y autenticidad de ésta y la identidad del Titular».

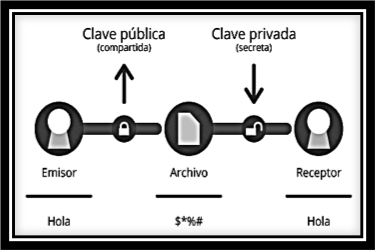

En términos prácticos, la firma electrónica consiste en un conjunto de datos asociados a un mensaje o documento electrónico, que permite garantizar con total seguridad la identidad del firmante y la integridad del texto o mensaje enviado.

¿Para Que Sirve?

Te permite garantizar la identidad de la persona que realiza una gestión, así como la integridad del contenido de los mensajes que envía. Por este motivo, los usuarios que dispongan de Firma Electrónica pueden consultar información de carácter personal, realizar trámites o acceder a servicios que impliquen una certificación de identidad del solicitante.

Las aplicaciones más relevantes en el uso de Firma Electrónica son aquellas que permiten la generación de documentos electrónicos que tengan validez jurídica comprobable en términos del aseguramiento de la identidad de quienes firman o emiten dichos documentos.

Dado que la comprobación de identidad se realiza a través de medios electrónicos, los documentos firmados electrónicamente tienen sustento y validez jurídica únicamente cuando se verifiquen a través de los medios diseñados para dicho efecto

Hay tres tipos de firma electrónica.

- Firma básica. Incluye el resultado de operación de hash y clave privada, identificando los algoritmos utilizados y el certificado asociado a la clave privada del firmante.

- Firma fechada. A la firma básica se añade un sello de tiempo calculado a partir del hash del documento firmado por una TSA (Time Stamping Authority)

- Firma validada o firma completa. A la firma fechada se añade información sobre la validez del certificado procedente de una consulta de CRL o de OCSP realizada a la Autoridad de Certificación.

La firma completa libera al receptor de la firma del problema de ubicar al Prestador de Servicios de Certificación y determinar los procedimientos de validación disponibles.